Sbíraní uniklých hesel z Telegramu nebo Darknetu je mým koníčkem ve volných chvílích. Pochopil jsem, že při troše znalostí a chuti se dají sbírat celkem zajímavá data. Většinou se jedná o hesla. Nepohrdnu ale ani třeba uživatelskou databází Facebooku (bez hesel) nebo historickými daty z whois, která unikla z intelx.io. Obojí je užitečné zejména pro OSINT. První se dá využít na úlohy typu: mám telefonní číslo a potřebuji jméno nebo naopak. Tento leak totiž obsahuje občas i telefonní číslo spojené s FB účtem. Druhé se dá použít na identifikaci vlastníka nějaké starší domény. Dnes už spoustu domén maskuje, kdo je vlastní (Tato doména není výjimkou, pokud umíte určit vlastníka této domény, tak mi to napište na

Všechny informace z principu používám pro zlepšení bezpečnosti a k ochraně soukromí mých klientů a přátel.

Co se stalo: Sever cybernews.com přišel s "fantastickou" zprávou, že se objevil obrovský combo list, který obsahuje 16 miliard hesel. Samozřejmě, že taková zpráva zaujme a spousta serverů ji bez znalosti věci začala papouškovat.

Ne, nejedná se o žádný super únik dat. Jak jsem na začátku zmiňoval, že sbírám hesla, tak jich mám blíže neurčené množství miliard. Není problém takový objem nasbírat. Často se ale jedná o historická data, které dnes už nemají velkou relevanci. Představte si heslo, které jste někde používali před 10 lety. Dneska už ho skoro jistě nikde nepoužíváte.

Taky se změnil způsob, jakým se hesla dostávají na Darknet nebo Telegram. Dříve útočníci hackovali společnosti a kradli jim databáze uživatelů. Dnes už se naštěstí skoro každý naučil, že se nemusí ukládat hesla ale pouze jejich "osolené otisky". Tím pádem, když už se útočník dostane k databázi uživatelů, tak nedostane jejich hesla (toto může běžnému člověku přijít matoucí, ale na podrobné vysvětlení tu teď není prostor).

Většina hesel, která dnes uniká, je z takzvaných stealer logů. Co se tím myslí? Útočník použije malware, který se dostane na váš laptop. Tento malware (=stealer) si na vašem laptopu zapisuje všechna hesla, která píšete do portálů a sbírá i další citlivá data. V drtivé většině se tento útočník ani nezabývá tím, co od vás získal. Pouze všechna data včetně vašich hesel zabalí do zipu a nabídne je za obvykle 5-10 dolarů (v kryptoměnách). No a někdo jiný si to třeba koupí a zkoumá, co se z vašich hesel dá zpeněžit.

PR ale funguje i u cyber zločinců a některá data dávají zadarmo, aby nalákali potenciální zákazníky. Když sbíráte tato "zadarmo" data dostatečně dlouho, tak máte databázi, která má miliardy hesel ;-)

No a pak už stačí třeba jeden malý únik hesel navíc a vy k tomu přibalíte ta historická data a prohlásíte to za leak století. Víceméně to se stalo v tomto případě. Pokud někdy v budoucnu znovu uslyšíte od obrovském úniku hesel, tak to velmi pravděpodobně bude podobná záležitost této.

Co s tím mám dělat?

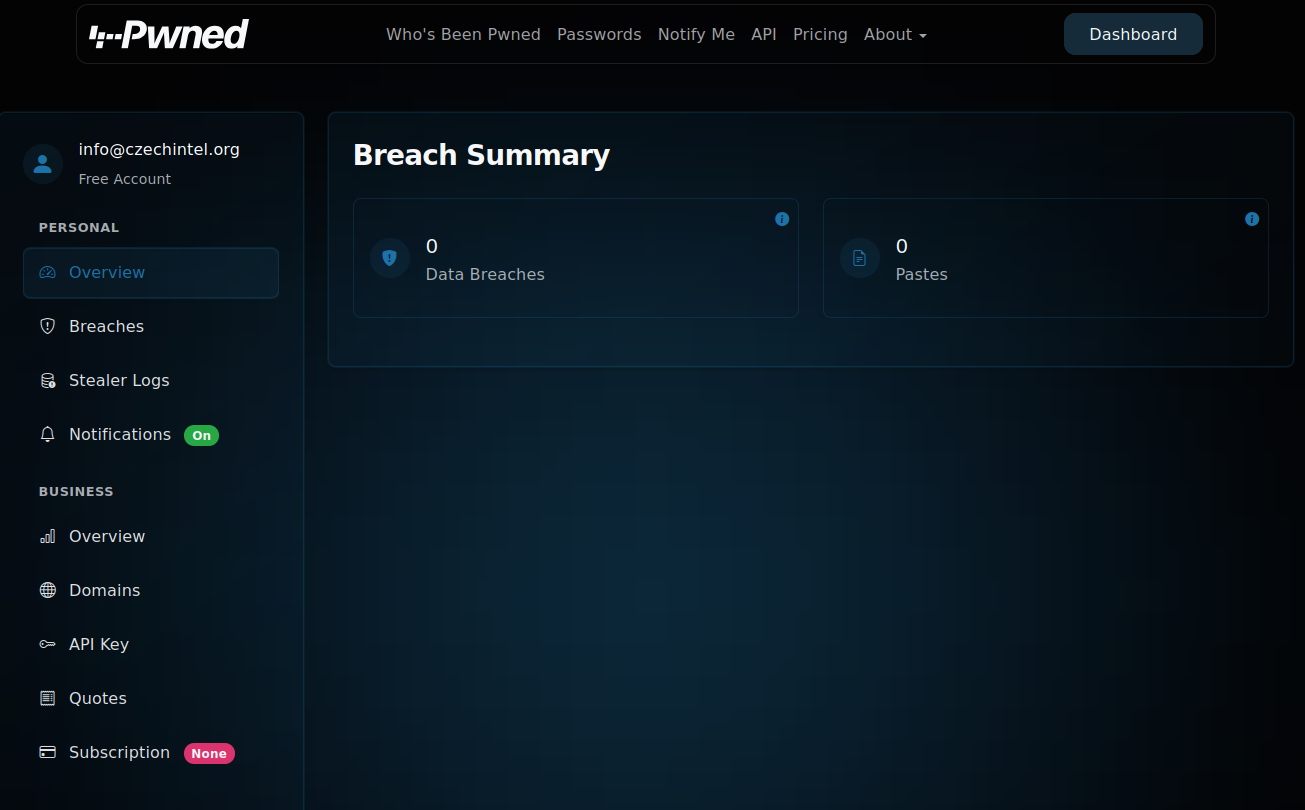

Pokud jste česká firma, která nemá čas ani prostředky se nějak zabývat úniky hesel, tak si zaregistrujete svoje domény na službě https://haveibeenpwned.com. Po prokázání vlastnictví domény budete moci nahlédnout na seznam emailů z vaší domény, které kolují v nějakém to breachi nebo leaku. Pro API přistup a více inteligentní zpracování si už budete muset trochu zaplatit. U této služby se ale opravdu vyplatí ji neignorovat. Její majitel (Troy Hunt) už má velmi silnou reputaci a spousta subjektů (včetně FBI) ho samo upozorňuje na leaky a breache, které on zařazuje do své databáze.

Takto vypadá zmíněný dashboard v případě této domény czechintel.org: